Computersicherheit in TCP/IP-Netzwerken

[Falko Lehmann]

Das Handout existiert auch als internet_sicherheit.pdf.

Inhalt:

1.Grundlagen

1.1 Das Schichtmodell

1.2 Der IP Header

1.3 Der TCP Header

1.4 Der UDP Header

1.5 ICMP

1.6 Der 3-Way Handshake bei TCP

Arten von Attacken

DoS

DDoS

Trojaner

Viren & Würmer

Brute Force

Sniffer

Spoofing

Falsche Konfiguration

Physikalischer zugriff auf Rechner

Exploits

Klassifizierung von Angriffen

Wie ein Angriff erfolgt

Die Suche nach geeigneten Opfern

Den Angriff durchfhren

Spuren Verwischen

Abwehr Schutz und Erkennung

Firewalls

IDS

Schutz gegen Datenklau

Up to Date Bleiben

Internet Adressen und Literatur

Internetadressen

Literatur

nach oben

1.Grundlagen

1.1 Das Schichtmodell

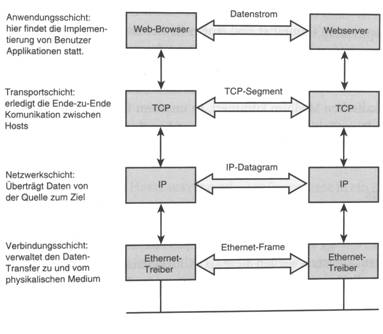

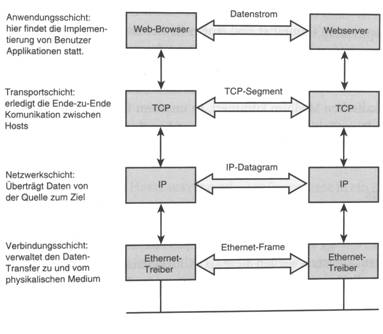

Der Datentransport in Netzwerken ist nach dem ISO/OSI Schichtmodell in 7 schichten eingeteilt [bild].

Zum einfacheren Verständnis fasse ich bei meiner Darstellung die untersten 3

schichten zusammen. Die unteren 3 schichten bilden zusammen den Link Layer

(Netzwerkschicht). Dort werden die Daten je nach Art der Hardware und Protokoll

(Ethernet, ISDN, Modem, etc.) verpackt und versendet Diese Protokolle sind alle mit Verbindungsorientiert, d.h. es

findet Fehlerkorrektur statt und die Verbindung der beiden Teilnehmer wird

explizit aufgebaut und beendet. Bei verbindungsloser Datenbertragung sendet

ein Teilnehmer Daten an einen anderen ohne sicher gehen zu können das diese

ankommen bzw. die Daten die ankommen korrekt sind.

Die nächst höhere Schicht ist der Network

Layer. In diesem werden im fall des Internets IP-Datagramme versendet. Diese

sind verbindungslos. Sie dienen nur zur Adressierung und zur Datenkapelung Datenpaketen der nächst höheren Schicht.

Der Transport Layer. Hier werden die zu versendenden Daten nochmals in ein Protokoll eingebettet. Im Internet ist dies größtenteils

TCP. Dies ist als Verbindungsorientiertes Protokoll das Verbreitete. UDP ist verbindungslos und wird dort eingesetzt wo verlorene

Datensegmente keine rolle spielen, z.B. fr Streaming von Videos und Musik.

Letztendlich werden die Daten im Application Layer je nach Anwendung verarbeitet.

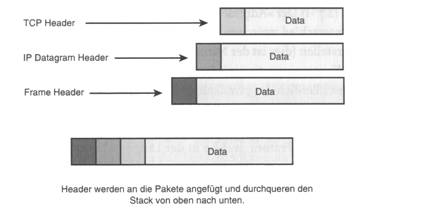

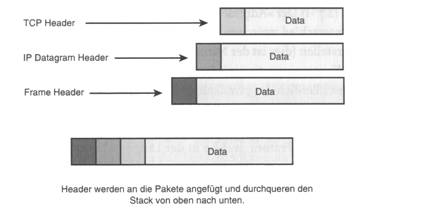

Das IOS/OSI Schichten Modell wird bei jeder Kommunikation in beide Richtungen

durchlaufen. Hier ein kleines Beispiel:

Adam öffnet seinen Webbrowser und möchte die Seite habales.dyndns.org öffnen. Der

Browser Sendet folgenden String an den Webserver: "GET INDEX.HTML".

Dieser String wird in ein TCP Paket verpackt, dieses wird in ein IP-Datagramme eingebettet und von

dem Link Layer physikalisch versendet. Der Webserver von habales.dyndns.org erhöht dieses Paket

In dem Link Layer streift die Verpackung ab und bergibt es an die Netzweckschicht, dort wird die

Adressierung berprft ist diese in Ordnung wir es an den TCP-Stack geleitet. Dieser überprft

anhand des TCP-Headers welchen Port dieses Paket gerichtet ist, und ob dieser geöffnet ist.

Ist dies der Fall erhöht der web server den String GET INDEX.HTML. Dieser reagiert wie vorgeschrieben

und sendet an Adam den Quelltext von Index.htm in der gleichen weise.

nach oben

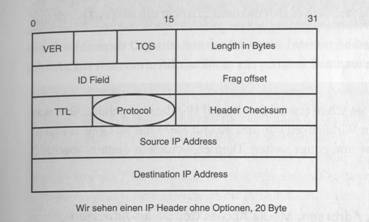

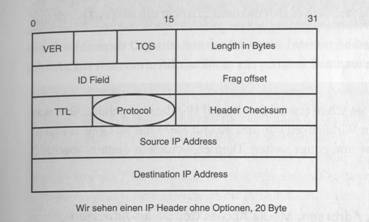

1.2 Der IP Header

Der IP Header ist relativ simpel aufgebaut. Bedeutung der wichtigsten Parameter:

- Version: momentan noch v4 . Wegen der geringen Addressgröße von 16bit Entspricht 2^16

IP Adressen bald Umstellung auf IPv6 mit 32 bit Adressierung.

- Frag Offset gibt den Offset bei fragmentierten Paketen an.

- TTL (Time to Life) wird um jeweils 1 verringert beim durchlaufen eines Routers. Ist TTL = 0 wird das

Paket verworfen und eine Fehlermeldung TTL Exeed an den Absender des Pakets gesendet.

- ProtokollTCP/UDP/ICMP .. etc.

- Absender IP

- Empfänger IP

nach oben

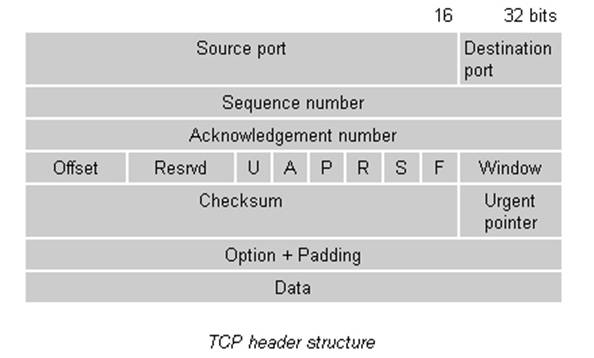

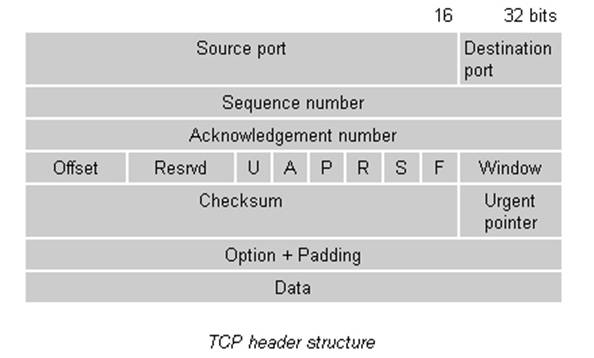

1.3 Der TCP Header

Der TCP Header hat etwas mehr Parameter ist jedoch ebenso simpel aufgebaut.

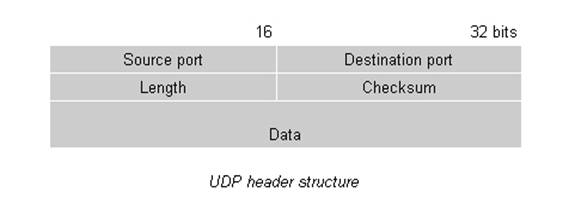

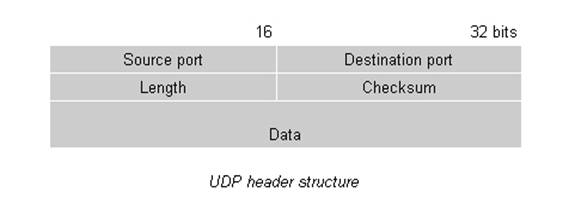

1.4 Der UDP Header

Der Vollständigkeit halber. :-)

nach oben

1.5 ICMP

Das Internet Controll Message Protocol (ICMP) dient wieder Name schon sagt fr

Diagnose und Kontrollzwecke. Die wohl bekannteste Anwendung ist das Programm

Ping. Es wird benutzt um zu testen ob eine Netzwerkverbindung zu einem Host

möglich ist. Es werden entweder Statusmeldungen verschickt die eine antwort

erwarten z.B. echo request | echo reply (ping) oder aber Statusmeldungen die

keine Antwort haben z.B. Host Not Reachable.

1.6 Der 3-Way Handshake bei TCP

Wenn eine Verbindung ber TCP/IP initiiert wird wird der so genannte 3-Way Handshake

verwendet. Der Initiator sendet ein TCP Paket mit gesetztem SYN Flag an den Empfänger.

Akzeptiert dieser die Verbindung sendet er ein Paket an den Initiator zurck. Bei diesem

ist das ACK Flag gesetzt um anzuzeigen das die Verbindung aufgenommen werden darf und

ein SYN Flag. Erwidert der Initiator mit einem einzelnen ACK ist der Verbindungsaufbau

abgeschlossen und der Datentransfer kann beginnen. Folgender Auszug aus dem

Netzwerkberwachungstool tcpdump zeigt einen einzelnen

3way Handshake.

[Bild]

Besonders wichtig bei der Kommunikation ber TCP sind die Sequenz Nummern.

nach oben

Arten von Attacken

DoS

Denial of ServiceAttacken werden zu mehreren zwecken verwendet. Meistens werden sie

einfach dazu verwendet einen Rechner/Server vom Netz zu trennen. Oder aber es

wird verwendet um von einem anderen Angriff abzulenken.

Es gibt 2 arten von DoS Attacken.

- Zum einen das Flooding das berschwemmen seines Opfers mit Paketen um normale "sinnvolle" Kommunikation zu unterbinden.

- Und es gibt das ausnutzen von Fehlern im Betriebssystem bzw. Software das dazu

fhrt das ein Service absttzt, die Netzwerkverbindung getrennt wird oder im schlimmsten

Fall sich das Betriebssystem aufhängt.

DDoS

Distributed Denial of Service ist eine neuere Variante von DoS Attacken dabei werden ausschließlich

Floods benutzt. Die Pakete kommen dabei nicht mehr von einem Einzelnen Rechner sonder von sehr

vielen ber das Netz verteilten. Meistens handelt es sich bei diesen Rechnern ummit Trojanern

infizierte Rechner.

nach oben

Trojaner

Trojaner sind kleine Server die es dem Angreifer erlauben den Infizierten Rechner

fernzusteuern. Die verbreitesten sind SubSeven Backorifice (BO2K) und NetBus.

Viren & Wrmer

Brute Force

Oft werden Internetseiten mit Passwörtern geschützt entweder um kostenpflichtige Inhalte

zu realisieren oder aber um Private Daten zu verbergen. Da die meisten dieser

Seiten unendlich viele versuche zulassen die Richtige Username Passwort Kombination

eingeben werden diese in der Regel mittels Bruteforce angegriffen. Dabei werden

einfach solange Benutzernamen und Passwörter eingegeben bis eine richtige

Kombination gefunden ist. Um dabei nicht unangenehm in den Logdateien

aufzufallen werden Anonyme Proxy benutzt um die eigene IP-Adresse nicht

Preiszugeben. Genauso wird bei Shells, Passwortgesicherten Dateien etc. vorgegangen.

nach oben

Sniffer

Innerhalb eines Physikalischen Netzes kann man unter bestimmten umständen den kompletten

Netzwerkverkehr mitlesen. Diese Methode wird sniffing genannt. Passwörter, Dateien, Texte

die im Klartext d.h. unverschlsselt bertragen werden können vom Angreifer mitgelesen werden.

Mail und FTP z.B. arbeiten unverschlsselt. Wenn sich also jemand an der Leitung lauscht kann

er Benutzername, Passwort und Inhalt der Mails ohne Probleme mitlesen.

Genauso wie das mitlesen von Daten ist in vielen Fällen auch eine Manipulation der

Datenpakete möglich. Die Pakete werden abgefangen, verändert und wieder ins

netz gesetzt. Der Empfänger der Daten hat keine Mölichkeiten zu berprfen ob

die erhaltenen Daten unverändert sind, außr es werden zusätzliche

verifizierungs- Maßahmen getroffen.

nach oben

Spoofing

Spoofing ist das fälschen von Absenderadressen. Es wird eingesetzt um z.B. den Absender von DoS Paketen zu fälschen. Es gibt auch einige sehr komplizierte Hacks die auf Spoofing basieren. Z.b. "Der Mitnick-Angriff" im Januar 1995. Heutzutage gibt es kaum noch Hacks die auf Spoofing basieren.

nach oben

Falsche Konfiguration

Falsch konfigurierte Systeme, vor allem Privatanwender machen es Einbrechern einfach,

teilweise sogar ohne das ausntzen von Sicherheitslcken, sich zugriff auf den

Rechner zu verschaffen.

nach oben

Physikalischer zugriff auf Rechner

Exploits

Klassifizierung von Angriffen

Wie ein Angriff erfolgt

Die Suche nach geeigneten Opfern

Den Angriff durchfhren

Spuren Verwischen

Abwehr Schutz und Erkennung

Firewalls

IDS

Schutz gegen Datenklau

Up to Date Bleiben

Internet Adressen und Literatur

Internetadressen

Literatur

nach oben

|